Desplegando ms-rbac: Autorización Dinámica en Tiempo Real

Con los roles definidos por ms-roles, ahora necesitamos el “guardia de seguridad” que decida qué puede hacer cada rol. Desplegaremos ms-rbac (Role-Based Access Control), el microservicio responsable de gestionar la asignación de permisos a los roles.

ms-rbac actúa como la fuente de verdad central para la autorización. Mientras que la autenticación (quién eres) es manejada por Entra ID, la autorización (qué puedes hacer) es gobernada por ms-rbac. Este servicio permite definir políticas granulares, como “el rol ‘Editor’ puede hacer POST en /api/products pero no DELETE”.

El Mecanismo de Autorización en Tiempo Real

Section titled “El Mecanismo de Autorización en Tiempo Real”La verdadera magia de ms-rbac se revela en cómo interactúa con el resto del ecosistema a través de la biblioteca CodeDesignPlus.Net.Security, que está integrada en todos nuestros microservicios.

Este diagrama ilustra un flujo inteligente y optimizado:

- Sincronización en Segundo Plano: Cada microservicio (ej.

ms-users) tiene unRefreshRbacBackgroundServicecorriendo. Periódicamente, este servicio realiza una llamada gRPC ams-rbacpara obtener la lista actualizada de permisos que le conciernen. - Caché en Memoria: Los permisos obtenidos se almacenan en la memoria del microservicio. Esto es una optimización de rendimiento crucial: evita que se tenga que llamar a

ms-rbacen cada petición entrante. - Petición Entrante: Cuando una petición llega a un endpoint de

ms-users, un middleware de RBAC se activa. - Validación Local: El middleware consulta la caché en memoria para verificar si los roles del usuario (obtenidos del token JWT) tienen los permisos necesarios para acceder a ese endpoint específico. Si los tienen, la petición continúa; si no, se devuelve un error

403 Forbidden.

Un Vistazo a la Arquitectura de ms-rbac

Section titled “Un Vistazo a la Arquitectura de ms-rbac”Flujo de la API a los Casos de Uso (CQRS)

Section titled “Flujo de la API a los Casos de Uso (CQRS)”

- REST y gRPC:

ms-rbacexpone una API REST para la gestión de permisos y una API gRPC optimizada para que otros servicios consulten las políticas de autorización. - Casos de Uso: La lógica se separa en Commands (para crear/modificar políticas) y Queries (para consultar permisos).

El Modelo de Dominio

Section titled “El Modelo de Dominio”

El RbacAggregate es el corazón del dominio. Gestiona una lista de RbacPermissionEntity, que asocia un Role con un Resource (un endpoint específico definido por su Módulo, Servicio, Controlador y Método HTTP).

Despliegue y Configuración Paso a Paso

Section titled “Despliegue y Configuración Paso a Paso”-

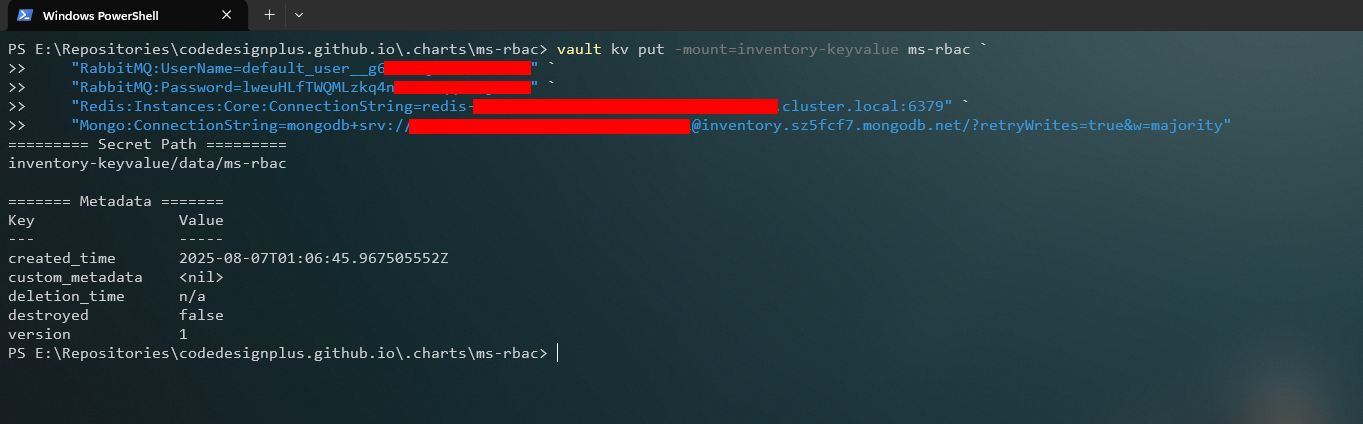

Configurando los Secretos en Vault

ms-rbacrequiere las credenciales base para conectarse a RabbitMQ, Redis y MongoDB.Terminal window vault kv put -mount=inventory-keyvalue ms-roles `"RabbitMQ:UserName=<USERNAME_FROM_RABBITMQ_SECRET>" `"RabbitMQ:Password=<PASSWORD_FROM_RABBITMQ_SECRET>" `"Redis:Instances:Core:ConnectionString=<CONNECTION_STRING_FROM_REDIS>" `"Mongo:ConnectionString=<VAULT_TRANSIT_PASSWORD>"

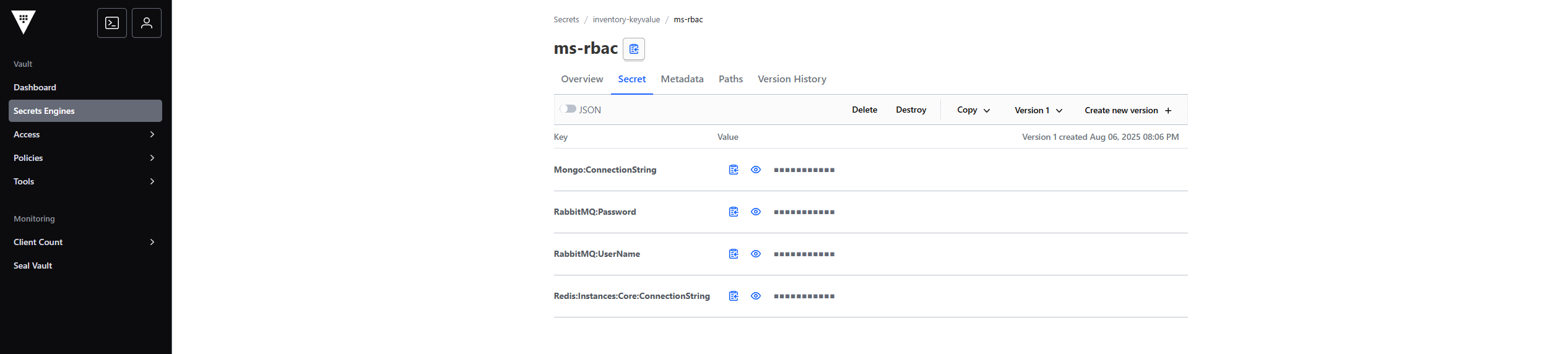

Verificamos que los secretos se hayan guardado correctamente en la interfaz web de Vault.

-

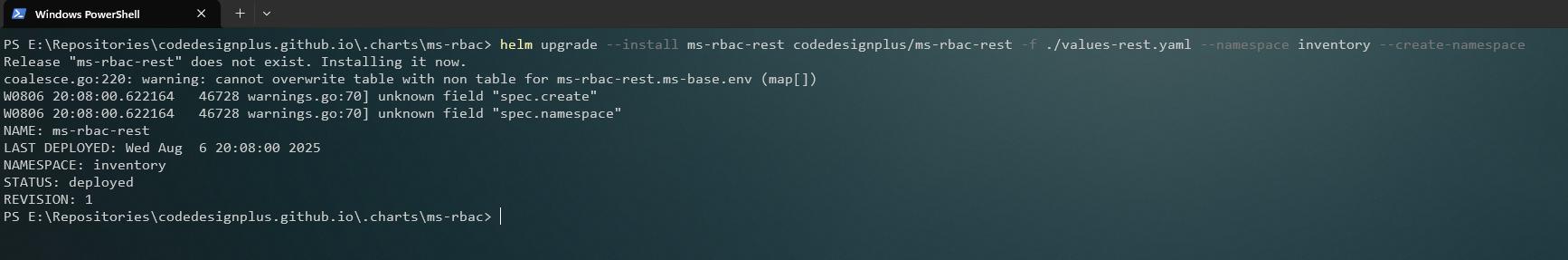

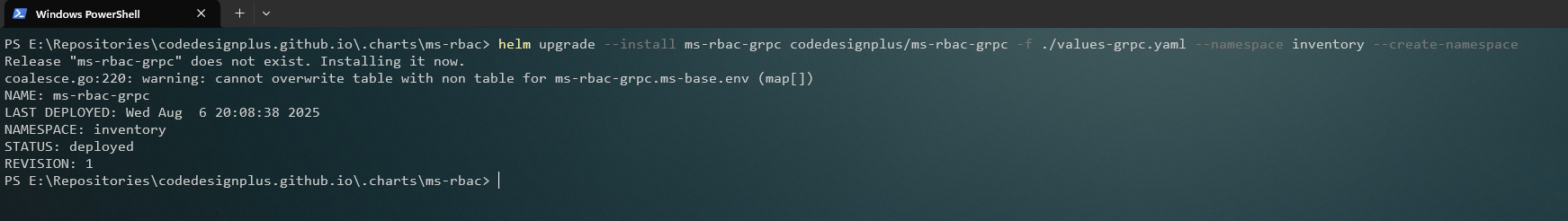

Desplegando los Entrypoints con Helm Desplegaremos los dos entrypoints de

ms-rbac: REST para gestión y gRPC para la comunicación interna.-

Preparar los Archivos

values.yamlNecesitamos dos archivos,values-rest.yamlyvalues-grpc.yaml, muy similares a los que usamos params-services. El primero incluirá la configuración delVirtualServicepara la API REST, mientras que el segundo solo contendrá la configuración base. -

Ejecutar el Despliegue con Helm Instalamos ambos charts en el namespace

inventory.Terminal window # Desplegar el entrypoint RESThelm upgrade --install ms-rbac-rest codedesignplus/ms-rbac-rest -f ./values-rest.yaml --namespace inventory# Desplegar el entrypoint gRPChelm upgrade --install ms-rbac-grpc codedesignplus/ms-rbac-grpc -f ./values-grpc.yaml --namespace inventory

-

Parte 3: Verificación del Despliegue

Section titled “Parte 3: Verificación del Despliegue”-

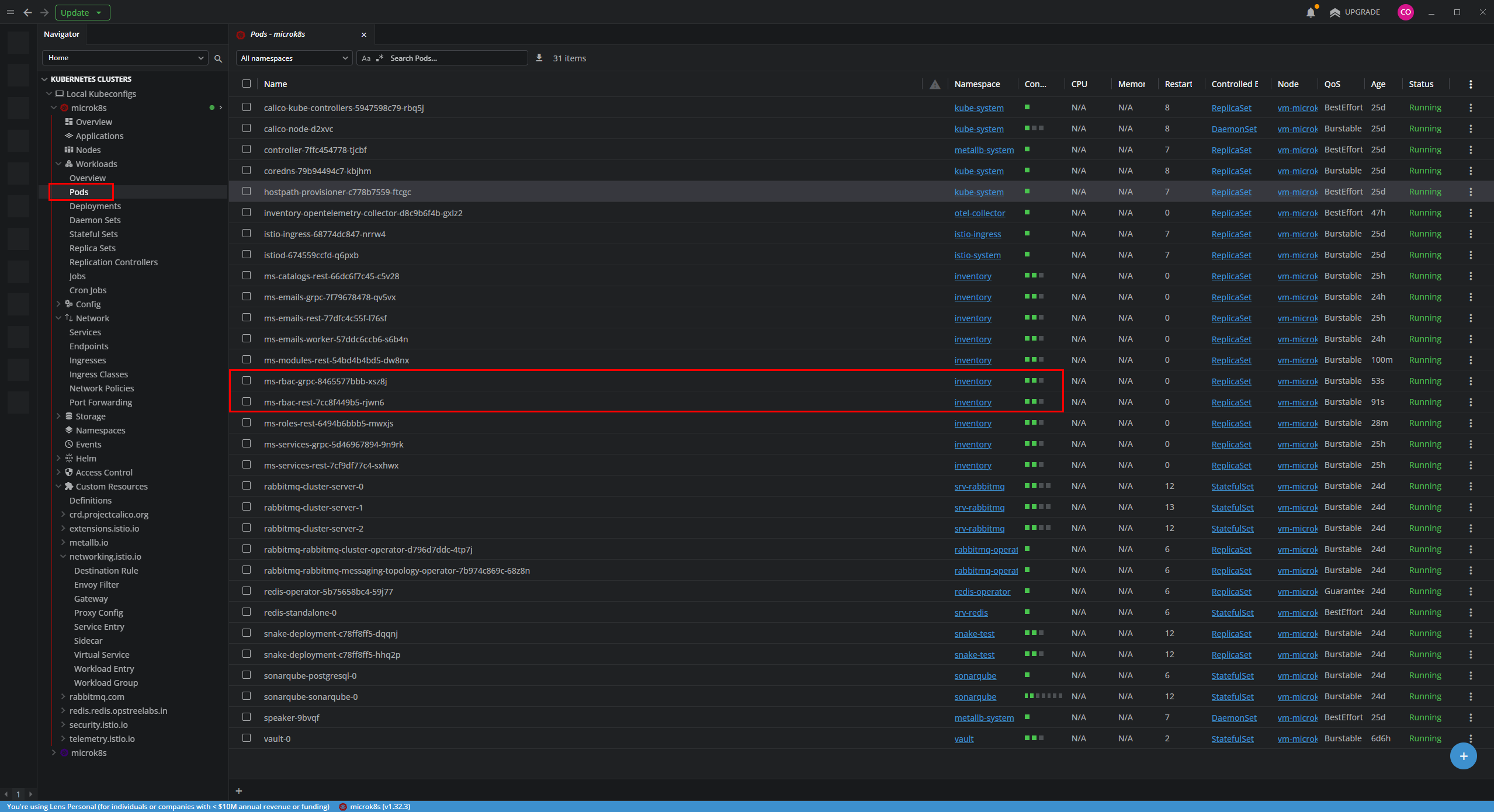

Verificar los Pods en Lens En Lens, bajo “Workloads > Pods”, ahora vemos los dos nuevos pods,

ms-rbac-restyms-rbac-grpc, corriendo en el namespaceinventory.

-

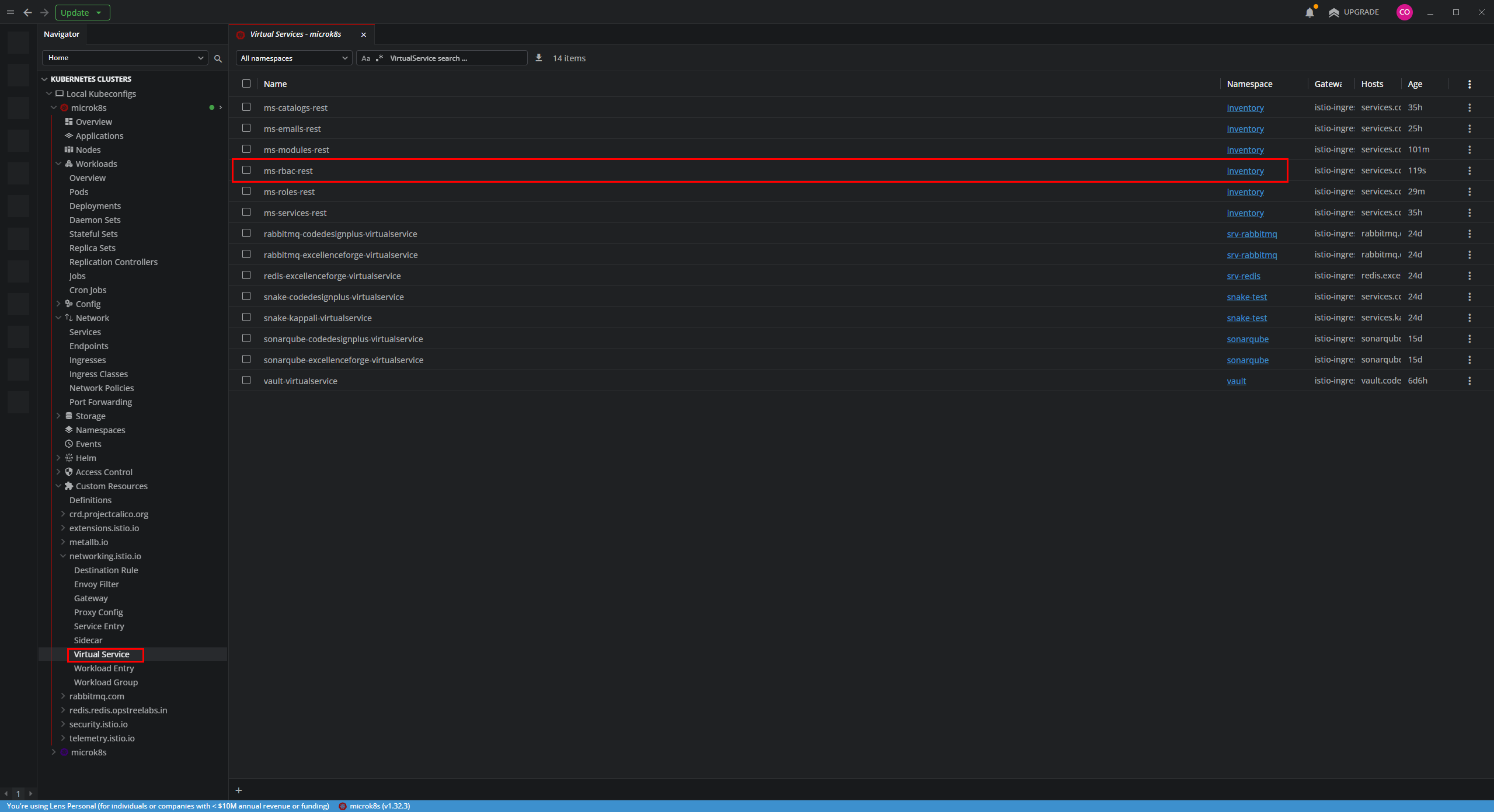

Verificar el

VirtualServicede Istio El Helm chart dems-rbac-restha creado automáticamente elVirtualService. En Lens, podemos ver la nueva regla que enruta el tráfico para/ms-rbac/.

-

Probar el Acceso a la API

-

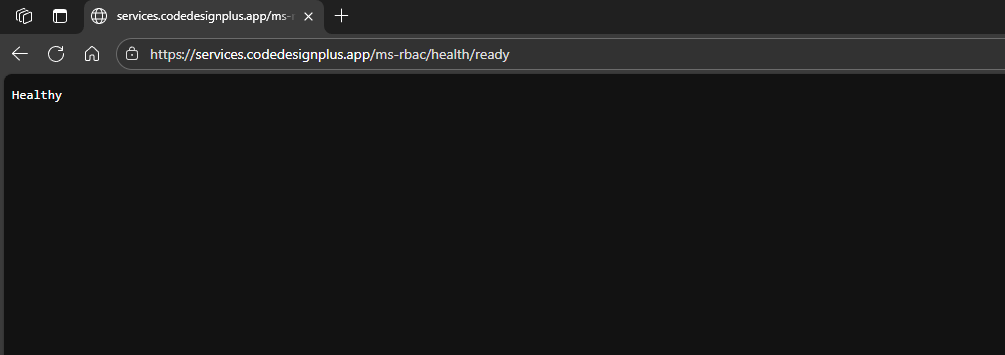

Endpoint de Salud: Verificamos que el servicio está vivo accediendo a su endpoint de salud:

https://services.codedesignplus.app/ms-rbac/health/readyDeberías ver una respuesta “Healthy”.

-

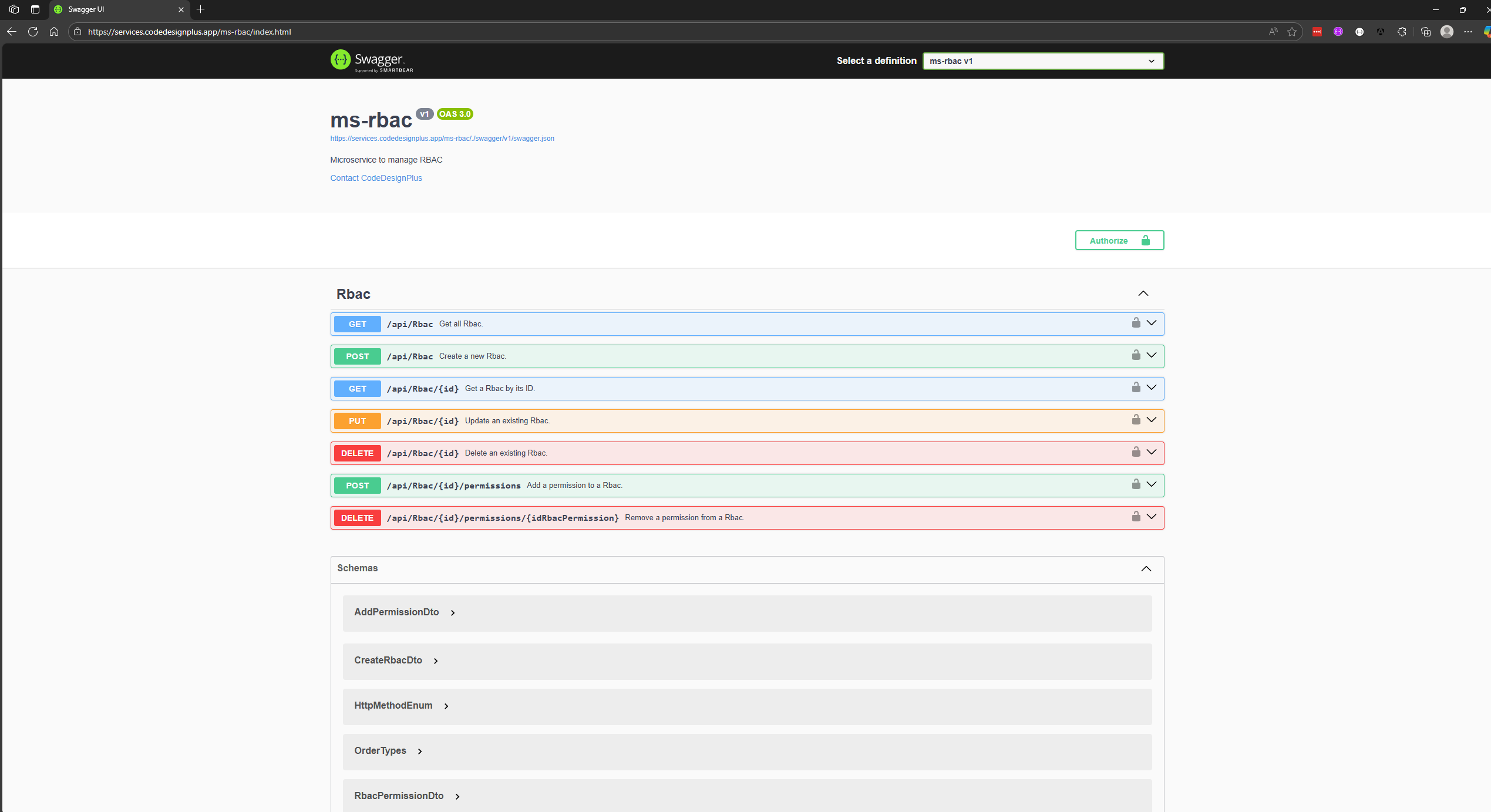

Swagger UI: Para explorar la API de gestión, usamos la interfaz de Swagger UI:

https://services.codedesignplus.app/ms-rbac/index.htmlAquí puedes ver todos los endpoints disponibles para crear políticas de RBAC, asociando Roles a Permisos específicos.

-

Conclusión

Section titled “Conclusión”Has desplegado ms-rbac, el servicio que completa nuestro ciclo de identidad y acceso. Con ms-roles definiendo quién es quién y ms-rbac definiendo quién puede hacer qué, hemos sentado las bases para una seguridad a nivel de aplicación extremadamente granular y flexible.

Más importante aún, hemos visto cómo el SDK de CodeDesignPlus.Net.Security abstrae esta complejidad, proporcionando a los desarrolladores un mecanismo de autorización en tiempo real, optimizado y automático. En los próximos artículos, veremos cómo ms-users y otros servicios se benefician de esta potente integración.